Como Hackear a Conta do Facebook de Alguém Facilmente

O Facebook é uma das formas mais populares de mídia social. Bilhões de usuários desfrutam disso todos os dias, com os mais altos padrões de segurança. Se você deseja melhorar suas habilidades de hacker ou apenas ficar de olho em seus filhos, Spouse Crack Facebook Password é essencial. Embora você deva evitar fazer qualquer coisa ilegal, você deve saber como proteger você e sua família de alguém que tenha acesso à sua conta.

Você pode querer ler as mensagens do Facebook Messenger, mas não quer que ninguém saiba. Por exemplo, você descobre que seu cônjuge está te traindo e deseja acessar as mensagens que ele enviou para seu amante como prova. Ou você pode querer verificar o que seus filhos estão fazendo no Facebook, mas não exagere. Como pai consciencioso, você deve garantir que eles estejam seguros nas mídias sociais. Esse é um dos argumentos mais convincentes para considerar como invadir uma conta do Facebook. Você pode ter encontrado algumas maneiras promissoras de hackear contas do Facebook por meio de URLs em suas pesquisas. No entanto, é crucial questionar a legitimidade desses métodos e se eles produzem resultados ou são apenas fraudes.

Como todas as outras formas de hacking, temos muitas maneiras de hackear o Facebook das pessoas. Você só precisa escolher a melhor maneira de obter os resultados ruins que procura nas missões de espionagem. Além disso, você precisará escolher um método com base no seu nível de conhecimento técnico. A razão é que, embora todos esses métodos permitam rastrear uma determinada conta do Facebook, alguns deles são mais fáceis de usar do que outros. É por isso que esta parte do nosso post se aprofundará em informações mais detalhadas sobre cada método de rastreamento do seu perfil do Facebook. Aqui estão algumas maneiras que você pode otimizar para completar com sucesso sua nova missão de espionagem.

1. Use a ferramenta SpyX Spy para visualizar as informações do Facebook de alguém

O SpyX é a maneira mais fácil e eficaz de hackear uma conta do Facebook. É um spyware que permite que você veja o que seus filhos e cônjuge estão fazendo no Facebook. Você poderá ler suas mensagens, visualizar suas fotos baixadas e muito mais! O SpyX não precisa ser instalado no telefone de destino, então eles nem saberão que você está espionando o Facebook dele.

O SpyX pode monitorar facilmente as conversas de alguém em várias plataformas como WhatsApp, Snapchat, Instagram, Facebook Messenger e Tinder. Com esse recurso, você pode até visualizar mensagens excluídas, pois coleta todas as conversas de mídia social e as exibe em um local conveniente. O SpyX também pode verificar a localização em tempo real do telefone alvo em tempo real, permitindo que você saiba onde ele está.

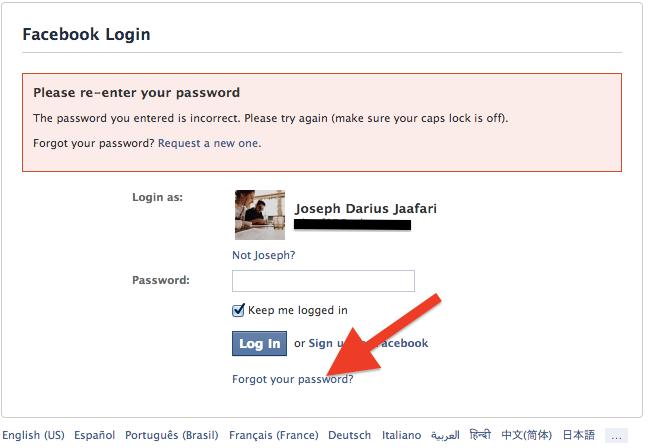

2. Opção "esqueci a senha" do Facebook

Se você deseja invadir sua conta do Facebook sem passar por investigações ou etapas complicadas, a opção "esqueci a senha" na página de login do Facebook é muito simples e valiosa. Embora exija algum conhecimento da conta de destino, você pode fazer isso sem levantar suspeitas.

Vá para a página de login do Facebook e selecione "Esqueci a senha" para começar.

Selecione "Não tenho mais acesso a estes" e digite o endereço de e-mail do alvo. Um link de redefinição de senha será enviado para o seu e-mail. Se você estiver familiarizado com as respostas das perguntas de segurança do alvo, poderá iniciar o processo de redefinição de senha digitando as respostas das perguntas de segurança do alvo.

Como alternativa, você pode selecionar "Recuperar conta com amigos" e solicitar um código de segurança de qualquer um dos amigos listados no alvo. Depois de obter o código, você pode redefinir a senha do Facebook do seu alvo e acessar a conta dele. Há um problema, entretanto. Um link de redefinição de senha também será enviado por e-mail para o alvo, para que ele possa acessá-lo antes de você. Concluir o procedimento o mais rápido possível é essencial para evitar isso. Essa abordagem pode parecer simples e econômica, mas não é perfeita.

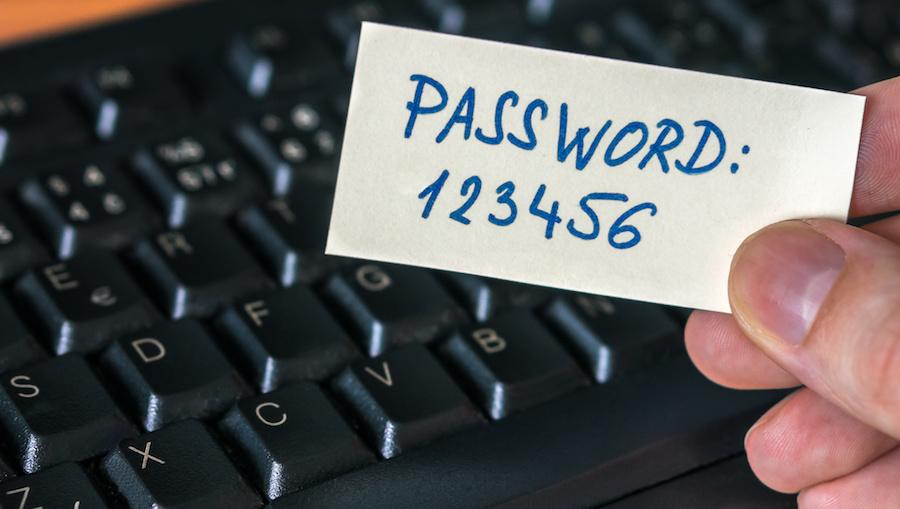

3: Senhas Fracas

Você pode se surpreender ao saber que a maioria das pessoas usa senhas muito fracas. As senhas mais comuns são muito simples:

Senha

123456

123456789

111111

123123

Qwerty

Qwerty123

12345

PADRÃO

654321

Quando você insere algumas senhas simples e comumente usadas, como "qwerty" ou "senha", há uma boa chance de obter acesso à conta de alguém. Além disso, muitas pessoas usam informações de identificação pessoal como senhas. Se você souber detalhes básicos como nome e sobrenome de uma pessoa e data de nascimento, será mais fácil invadir o Facebook dela.

Se a pessoa não for muito inteligente, nesse caso você terá que usar um robô para testar diferentes combinações de senhas. Esses bots podem executar milhares de combinações de senha em um curto período de tempo.

No entanto, você deve se lembrar que uma boa senha combina letras minúsculas/maiúsculas, números e caracteres especiais. Não deve conter nenhuma informação pessoal. Por exemplo, se uma senha tiver apenas letras minúsculas, ela se tornará automaticamente mais fácil de decifrar.

4. Phishing

Phishing é a técnica mais comum usada para quebrar senhas do FB. É muito fácil para alguém com pouco conhecimento técnico completar uma página de phishing. É por isso que o phishing é tão popular. Muitas pessoas foram vítimas de páginas de phishing devido ao seu layout e aparência críveis.

Como funciona o phishing?

Simplificando, phishing é o processo de criar cópias de páginas de sites conhecidos com o objetivo de roubar outras informações confidenciais, como senhas de usuários ou detalhes de cartão de crédito. No nosso caso, isso significa criar uma página que se parece muito com a página de login do FB, mas usa uma URL diferente, como fakebook.com ou faecbook.com ou qualquer outra que finja ser legítima. Quando um usuário acessa essa página, provavelmente pensa que esta é a página de login real do Facebook, solicitando seu nome de usuário e senha. Portanto, as pessoas que não encontrarem a página de phishing suspeita inserirão seu nome de usuário e senha. As informações de senha serão enviadas aos hackers que criam páginas de phishing. Enquanto isso, as vítimas são redirecionadas para a página original do FB.

Exemplo: John é um programador. Ele usou alguns scripts para criar uma página de login do FB que lhe permitiu obter informações de nome de usuário e senha. John coloca esta página de login falsa em https://spyx.com/hack-phone/how-to-hack-facebook-account. Pedro é amigo de João. John envia uma mensagem a Peter: "Ei, Peter, encontrei um truque grátis para ganhar dinheiro online, você definitivamente deveria conferir https://spyx.com/hack-phone/how-to-hack-facebook-account". Peter navega até o link e vê uma página de login do FB. Como de costume, Peter digitou seu nome de usuário e senha acima.

parte de hacking

O nome de usuário e a senha de Peter são enviados para John e Peter é redirecionado para a página de dicas para ganhar dinheiro https://spyx.com/hack-phone/how-to-hack-facebook-account. E é isso; A conta do Facebook de Peter foi hackeada.

Observe que o phishing é feito por terceiros via e-mail; a maior parte do tempo. Portanto, sempre tome cuidado com e-mails de phishing, ou você pode perder sua conta do Facebook, detalhes do cartão de crédito ou quaisquer outros dados confidenciais.

Algumas páginas de phishing super perfeitas

A maioria das pessoas não suspeitará desta página (instantâneo fornecido acima) porque há um prefixo https com um ícone de segurança verde e www.facebook.com está livre de erros. No entanto, esta é uma página de phishing. como? Anote a URL corretamente. É https://www.facebook.com. infoknown. com. Portanto, www.facebook.com é um subdomínio de infoknown.com. Ao contrário do Firefox, o Google Chrome não faz distinção entre subdomínios e domínios.

Certificados SSL (HTTPS) podem ser obtidos de muitos provedores online. Alguns provedores oferecem certificados SSL de 1 ano gratuitamente. Para começar, criar uma página de phishing perfeita como a apresentada acima não é grande coisa. Portanto, fique atento.

5. Keyloggers

Um keylogger é uma ferramenta de software usada para registrar as teclas digitadas em um computador ou dispositivo móvel. Por sua vez, isso grava tudo o que você digita com o teclado e o armazena para uso. Normalmente, os keyloggers são instalados como aplicativos de software no sistema operacional para rastrear as teclas digitadas, mas também existem keyloggers de hardware.

Um keylogger de hardware, também conhecido como keylogger físico, conecta-se a um computador por meio de uma porta USB e registra tudo do teclado antes de enviá-lo ao computador. Existem vários keyloggers móveis que fazem a mesma coisa em vários sistemas operacionais.

Como funciona o keylogging?

Todos os keyloggers são executados em segundo plano e não podem ser visualizados pelo usuário até que você saiba a senha do keylogger e o atalho para visualizá-la. Ele registrará todas as teclas pressionadas e fornecerá um relatório detalhado de quando e qual tecla foi usada para qual aplicativo - em resumo, um relatório claro para identificar a senha.

Qualquer pessoa que leia os logs do keylogger poderá ver as senhas do Facebook ou quaisquer senhas e informações confidenciais digitadas como cartões de crédito, nomes de usuários de bancos, senhas etc. pessoas.

Muitas pessoas estão usando keyloggers móveis atualmente. Ele pode rastrear o teclado do telefone. Portanto, qualquer informação confidencial digitada em um teclado móvel é vulnerável a hackers.

conclusão:

Eu diria que se você deseja uma solução rápida e eficaz não apenas para espionar o Facebook (mas o telefone inteiro - a vítima pode estar usando um aplicativo de mensagens que você não conhece), então a escolha certa é o SpyX . Isso não é apenas simples e eficaz, mas também indetectável para as vítimas.

Com o SpyX, você pode ver o que está acontecendo no telefone de sua esposa ou marido, nos dispositivos de seus filhos ou identificar a localização do cônjuge traidor em tempo real ou qualquer alvo possível. Você nunca precisa se preocupar com aplicativos que não sabia que eles tinham.

Mais artigos como este

Pare de se preocupar

iniciando o Spyx

Pare de se preocupar iniciando o Spyx

service@spyx.com

Empresa

Quem somos

Contacte-nos

Conta

Criar uma conta

Conecte-se

Parceiros

Programa de Afiliados

Programa de Revenda

Isenção de responsabilidade

SOFTWARE DO SPYX DESTINADO APENAS PARA USO LEGAL. Você é obrigado a notificar os usuários do dispositivo que eles estão sendo monitorados. Não fazer isso provavelmente resultará em violação da lei aplicável ...

Copyright © 2023 SPYX. Todos os direitos reservados.

Isenção de responsabilidade: SOFTWARE DO SPYX DESTINADO APENAS PARA USO LEGAL. Você é obrigado a notificar os usuários do dispositivo que eles estão sendo monitorados. Não fazer isso provavelmente resultará em violação da lei aplicável ...

Copyright © 2023 SPYX. Todos os direitos reservados.