Como Hackear Linha

Por que você precisa quebrar a linha? Algumas pessoas podem ser porque suspeitam que seu cônjuge está tendo um caso, ou que seus funcionários são preguiçosos ou vazam segredos durante o horário de trabalho, e algumas pessoas podem estar preocupadas com a possibilidade de seus filhos serem expostos a informações ruins ou conversando com estranhos.

Maneiras comuns de hackear o Line:

1. Monitoramento entre celulares: Instale um programa de monitoramento no celular monitorado e você poderá obter remotamente todas as informações do celular, incluindo mensagens de linha, fotos, vídeos, etc.

2. Software de cracking de terceiros: Alguns hackers ou mercado negro venderão algum software de cracking Line, que precisa ser comprado e instalado no celular de destino para realizar o monitoramento.

3. Roube o celular de destino: obtenha diretamente o celular de destino e faça backup dos dados de linha nele para outros dispositivos para visualização.

4. Técnicas de hacking: As técnicas de hacking podem ajudar os invasores a ignorar as medidas de segurança da linha e obter logs de bate-papo, logs de chamadas e outras informações.

No entanto, existem algumas desvantagens e riscos nesses métodos de craqueamento. O primeiro método requer jailbreak ou rooting do celular de destino, o que desperta facilmente a vigilância da pessoa monitorada, e o software de monitoramento pode ser reconhecido e excluído pelo software antivírus. O segundo método requer a compra de software ilegal, existe o risco de ser enganado e a instalação desses softwares pode fazer com que o celular de destino seja infectado por um vírus ou hackeado. O terceiro método requer o roubo do telefone do alvo, o que não é apenas criminoso, mas pode destruir os dados do telefone do alvo. Esses quatro métodos requerem habilidades profissionais e conhecimento profissional, que não podem ser facilmente dominados por usuários comuns.

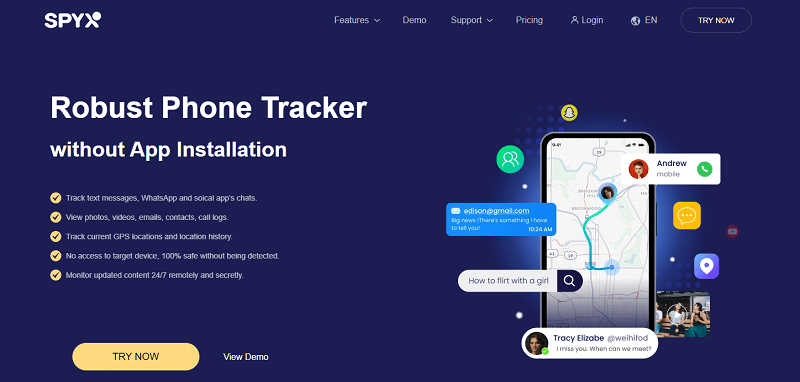

Portanto, um método mais seguro e legal é usar um software de monitoramento profissional, como o SpyX, que não precisa ser instalado no celular de destino, mas monitora na nuvem, podendo monitorar mensagens do Line, fotos, vídeos, etc. no celular de destino. Ao mesmo tempo, a segurança e a privacidade do monitoramento são garantidas.

Parte 2. Como hackear uma linha remotamente com o SpyX

O SpyX é um software raro no mercado que pode monitorar remotamente o Line sem instalar um aplicativo no dispositivo de destino. Ele integra recursos simples e fáceis de usar, poderosos, seguros e eficientes em um só. Além do Line, ele também pode monitorar remotamente outros aplicativos de mídia social, como facebook, instagram, snapchat, kik, etc. Ele pode monitorar mais de 40 tipos de dados, como mensagens de texto, fotos, vídeos, e-mails, localizações GPS, bate-papos de mídia social, notas, calendário, etc.

Etapas para hackear linha remotamente com o SpyX

O SpyX torna o rastreamento de telefone mais simples e fácil. Siga as etapas para hackear o Line à distância com o SpyX.

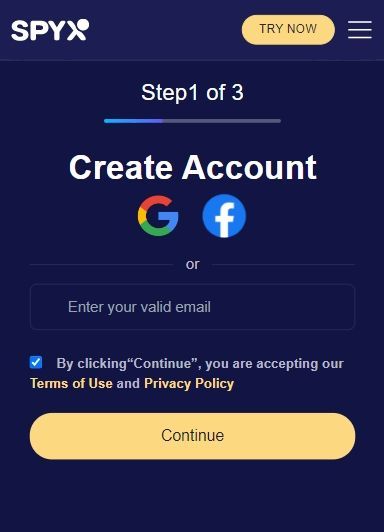

Etapa 1. Inscreva-se gratuitamente

Registre uma conta gratuita com seu e-mail válido. Levará apenas alguns segundos. Em seguida, você receberá um e-mail com as informações da sua conta SpyX.

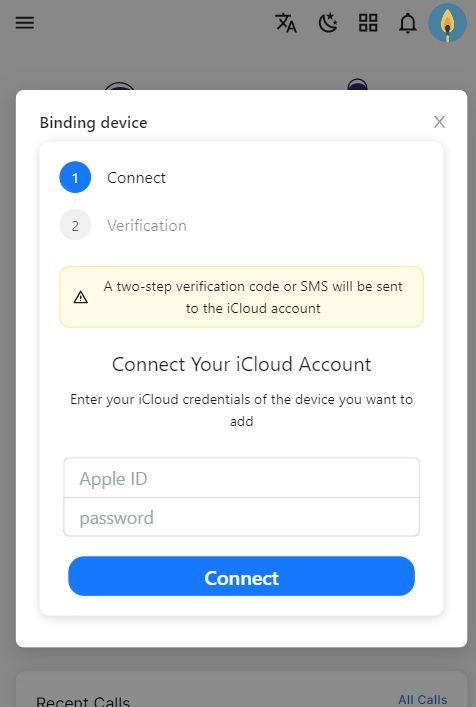

Etapa 2. Configurar

Escolha um plano adequado. Em seguida, vincule o telefone de destino ao SpyX. Insira as credenciais do iCloud do telefone de destino e insira o código de verificação.

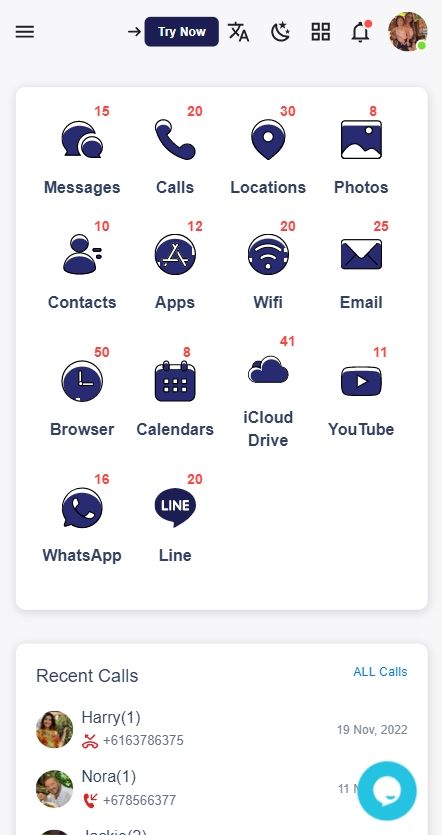

Etapa 3. Hackear linha remotamente

Faça login na sua conta SpyX e você poderá visualizar todas as mensagens de bate-papo do Line no painel.

Recursos de monitoramento do SpyX

Com o rastreador de celular SpyX, você pode rastrear mais dados do que pensa:

Mensagens de texto

O SpyX permite que você rastreie todas as mensagens de texto, incluindo mensagens enviadas, recebidas e excluídas.

Fotos/vídeos

Você pode usar o SpyX para navegar por todas as fotos/vídeos armazenados no telefone de destino, até mesmo os excluídos.

localizações GPS

O rastreador de telefone SpyX pode rastrear as localizações GPS atuais, bem como o histórico de localização do telefone de destino.

Registro de chamadas

Visualize todos os detalhes do registro de chamadas com o SpyX, incluindo nome, duração e carimbo de data/hora.

Contatos

Conheça quem o usuário-alvo contatou com frequência.

Bate-papos de aplicativos sociais

O SpyX deixa claro quais aplicativos estão instalados e o conteúdo principal dos bate-papos de aplicativos sociais.

histórico de navegação

Veja todo o histórico de navegação e saiba no que ela está interessada.

O que faz do SpyX o melhor aplicativo hackeado de linha em 2022?

Todos os usuários que usaram o SpyX elogiaram muito. O que torna o rastreador de celular SpyX tão popular? Vamos descobrir o quão poderoso ele é.

Características avançadas:

A poderosa função de rastreamento de celular do Spxy pode atender às necessidades de diferentes usuários. Ele pode rastrear mais de 40 tipos de dados. Comparado com as funções finas de outros produtos concorrentes, o SpyX pode ser considerado um mestre em funções de rastreamento de telefones celulares.

Interface amigável:

A interface do SpyX é muito simples e fácil de entender, e os usuários podem seguir as instruções para obter uma operação suave. Em apenas 3 etapas, os usuários podem vincular o dispositivo de destino e habilitar o monitoramento remoto.

Custo-beneficio:

O SpyX é muito poderoso e o serviço é muito profissional, seu preço é muito razoável e não há taxa adicional para os usuários. Temos três planos para os usuários escolherem, plano de 1 mês, plano de 3 meses, plano de 12 meses.

Indetectável:

Com o SpyX, você não precisa instalar o aplicativo no telefone de destino. Isso significa que o usuário de destino não irá detectá-lo. Tudo está oculto e indetectável.

Parte 3. Quais são as formas comuns de hackear uma linha?

O rastreador de celular SpyX é rápido, eficaz e seguro, mas não é gratuito. Abaixo, apresentaremos alguns outros métodos gratuitos para hackear o Line. Se você estiver interessado, você pode ler mais.

1. Use um hack de linha da Web

O Line Web fornece a facilidade de acessibilidade aos usuários do Line. Mas pode ser facilmente usado para invadir seus bate-papos do Line. Esse perigo surge quando você está usando o Line Web no computador de outra pessoa, especialmente selecione a caixa mantenha-me conectado durante o login.

2. Exportar bate-papos

Este método requer apenas acesso físico ao smartphone de destino. Depois que um hacker tiver acesso ao seu telefone, tudo o que ele precisa fazer é ir para um bate-papo específico, clicar na opção Exportar bate-papo e selecionar o local para o qual deseja mover seu histórico de mensagens.

3. Roubo de arquivos de mídia

Os hackers instalam malware escondido dentro de um aplicativo aparentemente inofensivo. Isso pode então monitorar os arquivos recebidos para Telegram ou Line . Quando um novo arquivo chega, o malware pode trocar o arquivo real por um falso.

4. Espião do Facebook

Embora o Line seja uma criptografia de ponta a ponta, parece impossível para o Facebook ler o conteúdo do Line, nem todas as mensagens no Line são privadas. Os aplicativos do Facebook e do Line usam o mesmo contêiner compartilhado nos dispositivos. E embora os chats sejam criptografados quando são enviados, eles não são necessariamente criptografados no dispositivo de origem. Isso significa que o aplicativo do Facebook pode copiar informações de Line .

5. Execução do Código

Esta é uma vulnerabilidade no Line . Os hackers podem assumir o controle do aplicativo usando uma imagem GIF. Vou explicar em detalhes: se um hacker enviar um GIF malicioso a um usuário, ele poderá danificar todo o histórico de bate-papo do usuário. Os hackers seriam capazes de ver para quem o usuário estava enviando mensagens e o que ele estava dizendo. E eles também podem ver os arquivos, fotos e vídeos dos usuários enviados pelo Line .

6. Clones de Linha Falsos

Para invadir sua conta do Line, um invasor primeiro tentará instalar um clone do Line , que pode ser muito semelhante ao aplicativo original.

7. O Ataque de Voz Pegasus:

Os hackers só precisam fazer uma chamada de voz Line para o dispositivo de destino para obter acesso ao dispositivo. Mesmo que o usuário-alvo não atenda o telefone, o ataque ainda é válido. O usuário-alvo pode nem saber que o malware foi instalado em seu dispositivo.

8. Ataques planejados:

Outra maneira pela qual a Line é vulnerável é por meio de ataques de engenharia social, que exploram a psicologia humana para roubar informações ou espalhar desinformação. Os pesquisadores podem descriptografar as comunicações do Line para ver os dados enviados entre as versões móvel e web do Line.

Parte 4. Conclusão

Depois de conhecer os métodos acima, você ainda acha difícil Line remotamente? Com o SpyX, você pode tomar café sem pressa e rastrear as mensagens de linha do alvo em tempo real. Você está animado com o SpyX? Você pode visitar a página de demonstração para saber mais sobre seus recursos. Se você tiver alguma dúvida no processo de uso do SpyX, também pode nos enviar um e-mail ou entrar em contato com o atendimento ao cliente online (no canto inferior direito do site) a qualquer momento.

Mais artigos como este

Pare de se preocupar

iniciando o Spyx

Pare de se preocupar iniciando o Spyx

service@spyx.com

Empresa

Quem somos

Contacte-nos

Conta

Criar uma conta

Conecte-se

Parceiros

Programa de Afiliados

Programa de Revenda

Isenção de responsabilidade

SOFTWARE DO SPYX DESTINADO APENAS PARA USO LEGAL. Você é obrigado a notificar os usuários do dispositivo que eles estão sendo monitorados. Não fazer isso provavelmente resultará em violação da lei aplicável ...

Copyright © 2023 SPYX. Todos os direitos reservados.

Isenção de responsabilidade: SOFTWARE DO SPYX DESTINADO APENAS PARA USO LEGAL. Você é obrigado a notificar os usuários do dispositivo que eles estão sendo monitorados. Não fazer isso provavelmente resultará em violação da lei aplicável ...

Copyright © 2023 SPYX. Todos os direitos reservados.